はじめに

こんにちは、CISO部の兵藤です。日々ZOZOの安全のためにSOC対応を行なっています。普段のSOCの取り組みについては以下「フィッシングハントの始め方」等をご参照ください。

6/10〜6/12にアメリカのフィラデルフィアで開催されたAWS re:Inforce 2024に参加してきました。この記事ではその参加レポートをお届けします。

目次

AWS re:Inforce 2024とは

re:InforceはAmazon Web Services(AWS)が主催する大規模な技術カンファレンスであり、特にセキュリティへフォーカスしたものとなっています。

セキュリティに関する最新のAWSでの動向や、サービスのアップデートなどがセッションやワークショップを通じて紹介されます。

ZOZOのサービスをよりセキュアにするヒントを得るために、本カンファレンスに参加しました。

今年のre:Inforceは生成AIが流行していたこともあり、そのAIに対するセキュリティをどう担保していくかといったテーマが多く取り上げられていました。

また以下のようなGuardDutyのS3対応や、IAMのPasskey対応など新機能の発表もあり、現地でも大きな話題となっていました。

最後にClosing Receptionとして、パーティが開催されました。

セッションの紹介

re:Inforceでは多くのセッション、ワークショップなどが開催されており、その中からいくつか気になったものをピックアップして紹介します。

自分は脅威情報やインシデントレスポンスに関わるセッション、ワークショップを見ることが多かったのでそちらに偏りがちな内容ですが、ご了承ください。

- Builder's Session

- Breakout Session

Builder's Session

TDR355 Detecting ransomware and suspicious activity in Amazon RDS

このBuilder's Sessionの概要は以下の通りです。

In this builders’ session, acquire skills that can help you detect and respond to threats targeting AWS databases. Using services such as AWS Cloud9 and AWS CloudFormation, simulate real-world intrusions on Amazon RDS and Amazon Aurora and use Amazon Athena to detect unauthorized activities. The session also covers strategies from the AWS Customer Incident Response Team (CIRT) for rapid incident response and configuring essential security settings to enhance your database defenses. The session provides practical experience in configuring audit logging and enabling termination protection to ensure robust database security measures. You must bring your laptop to participate.

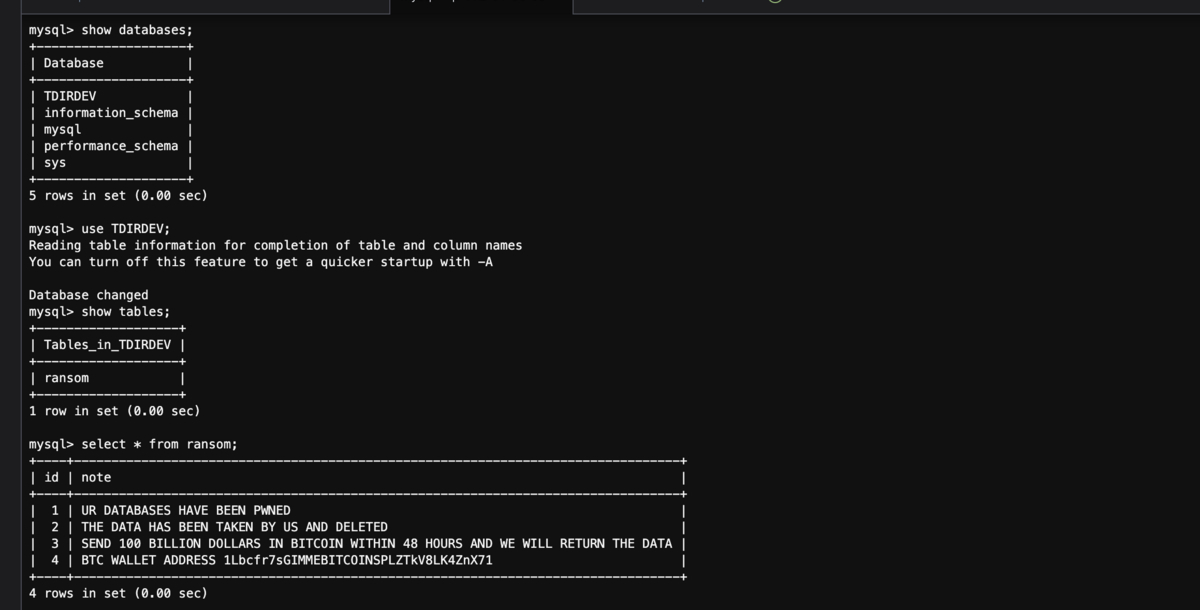

本セッションではAWSが公開しているWorkshopを活用してRDSに対するランサムウェア攻撃のシミュレーションとインシデント対応を実施しました。具体的には以下のような手順で実施しました。

- AWS Cloud9を利用してシミュレーション環境を構築

- RDSの構築

- 攻撃のシミュレーション

- ログ分析

分析に関しては攻撃者による「AWSアカウントの列挙」「データベースの列挙」「データベースの操作」などをAmazon Athenaを利用して調査しました。

Amazon Athenaは使用したことがなく、クエリベースでログ調査ができるのでとても面白いと感じました。

TDR352 How to automate containment and forensics for Amazon EC2

このBuilder's Sessionの概要は以下の通りです。

Automated Forensics Orchestrator for Amazon EC2 deploys a mechanism that uses AWS services to orchestrate and automate key digital forensics processes and activities for Amazon EC2 instances in the event of a potential security issue being detected. In this builders’ session, learn how to deploy and scale this self-service AWS solution. Explore the prerequisites, learn how to customize it for your environment, and experience forensic analysis on live artifacts to identify what potential unauthorized users could do in your environment. You must bring your laptop to participate.

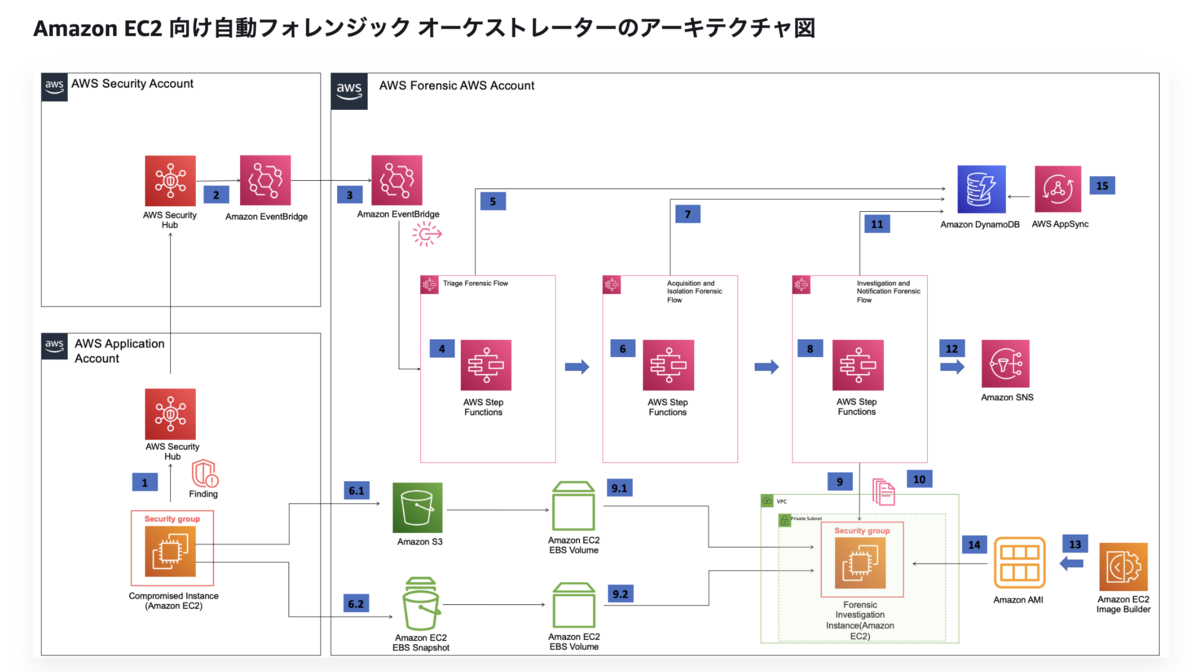

本セッションではAWSのドキュメントのソリューションを活用します。以下のようなアーキテクチャの構成はすでにセッションでは構築されていました。

この自動フォレンジックオーケストレーターを利用してEC2でのインシデントレスポンス対応におけるフォレンジックを行いました。

フォレンジック対応としては、ディスクのスナップショットとメモリダンプの取得になります。AWSの機能ではEBSスナップショットなどディスクデータを取得できますが、メモリダンプの取得は提供されていないため、このオーケストレーターではメモリダンプをLiMEを利用して取得していました。取得したダンプはS3の方に飛ばしていることがコードからわかります。

では実際にセッションで実行した内容を紹介します。

インシデントのAlertはSecurity Hubからキャッチし、Security Hubのカスタムアクションを利用して、フォレンジック対応をスタートします。以下の画像で「Forensic Triage」を実行しました。

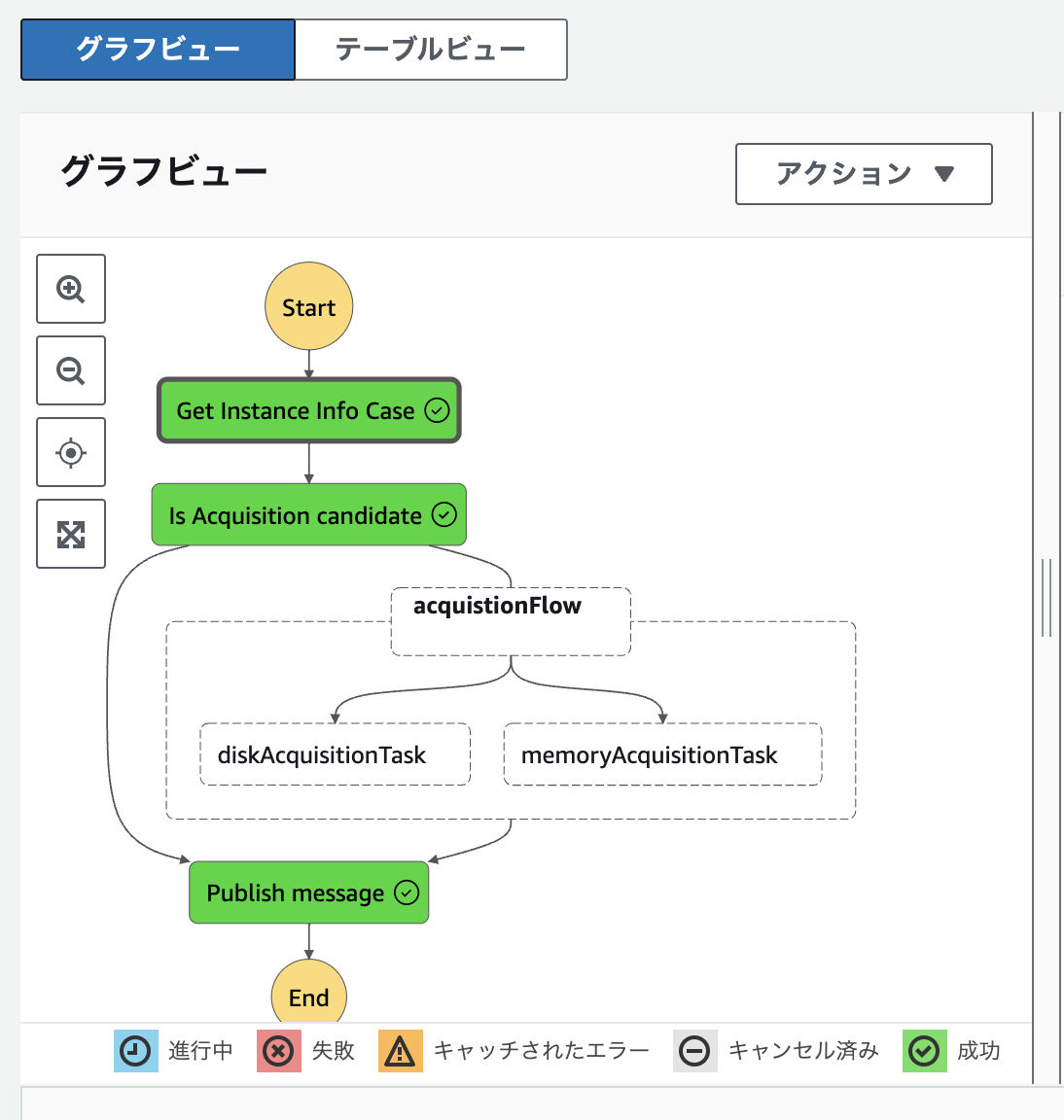

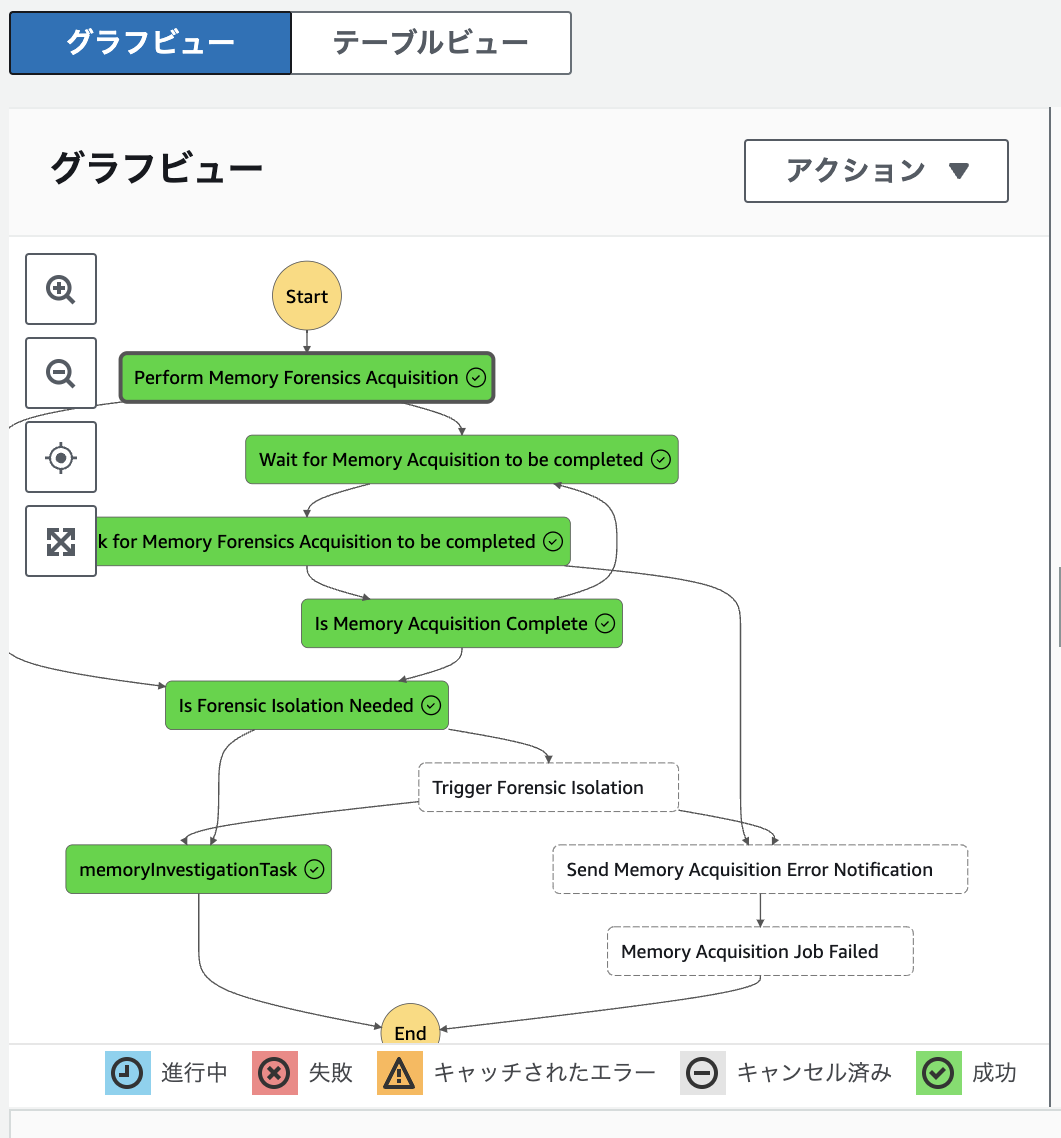

そこからEvent Bridge経由でStep Functionが起動されます。最初のFunctionは以下のように起動されます。

このStep Functionを実行した際にはメモリダンプやディスク取得しませんでした。インスタンスTagを判断して次のStep Functionを実行するかしないかを判断しているようです。

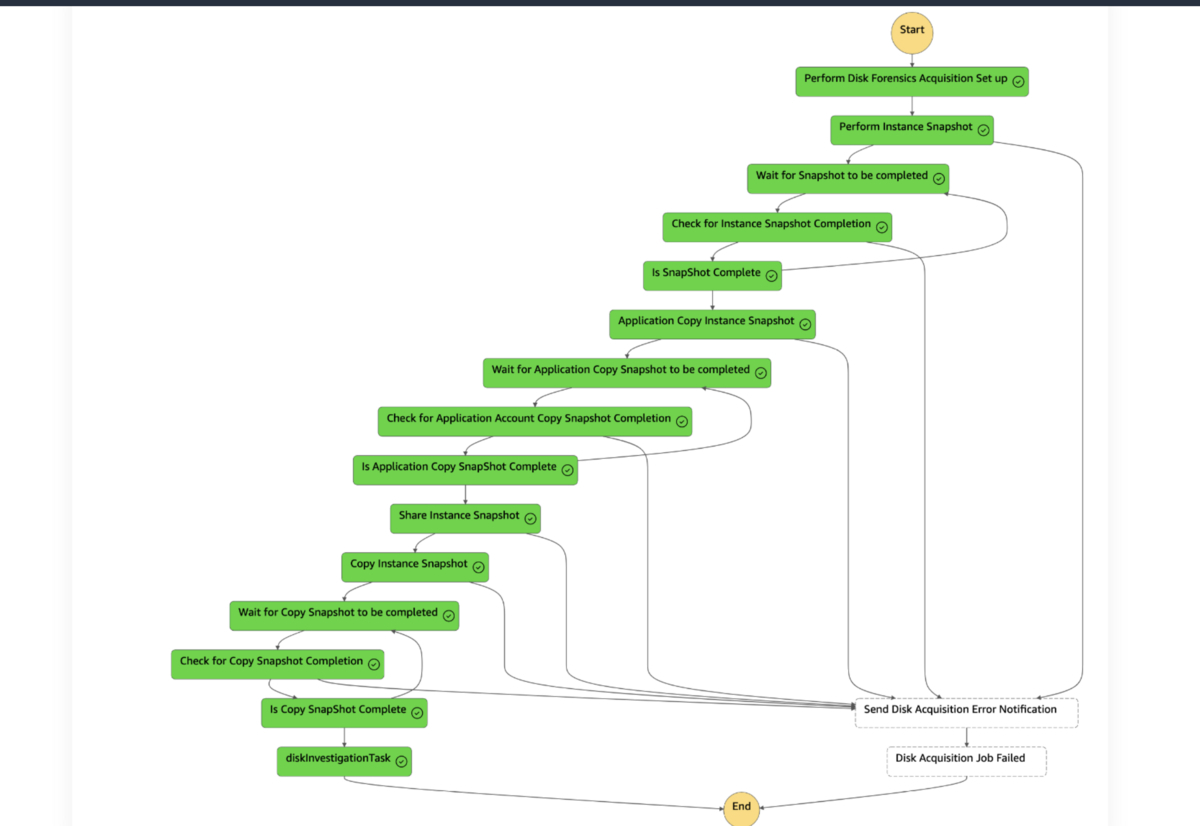

次の2つのStep Functionでは以下のようにディスクスナップショットとメモリダンプを取得しています。

メモリフォレンジックのStep Functionの中にEC2のネットワーク分離のStep Functionがあります。これはコードを確認するとセキュリティイベントタイプによって実行するのか判断しているようです。

本番環境における分離の実行は慎重に行う必要があると思うので、この部分は組織によって要検討の箇所だと考えます。

セッション中はここまでしか時間がなかったのですが、実際のフォレンジックで何をみているかというのはSSMドキュメントを参照すればある程度わかりました。

例えばメモリフォレンジックの内容を覗いてみると、volatility2を利用していくつかコマンドを打っていることがわかります。

また、メモリダンプも取得できているので自前でフォレンジックも可能だと思います。Meterpreterなどファイルレスマルウェアの抽出だったりはこのダンプがあれば可能となります。あれば嬉しいメモリダンプですね。

EC2のフォレンジック対応は初めてだったのでとても学びの多いセッションでした。

Breakout Session

TDR305 Cyber threat intelligence sharing on AWS

このBreakout Sessionの概要は以下の通りです。

Real-time, contextual, and comprehensive visibility into security issues is essential for resilience in any organization. Join this session to learn about cyber threat intelligence informed security, including lessons learned from the Australian Cyber Security Centre (ACSC) Cyber Threat Intelligence Sharing (CTIS) program, built on AWS. With the aim to improve the cyber resilience of the Australian community and help make Australia the most secure place to connect online, the ACSC protects Australia from thousands of threats every day. Learn the technical fundamentals that can help you apply best practices for real-time, bidirectional sharing of threat intelligence across all sectors.

このセッションでは、オーストラリアサイバーセキュリティセンター(ACSC)のサイバー脅威インテリジェンス共有(CTIS)プログラムについて紹介。そして、AWS上でどのように脅威情報を活用しているかを紹介していました。

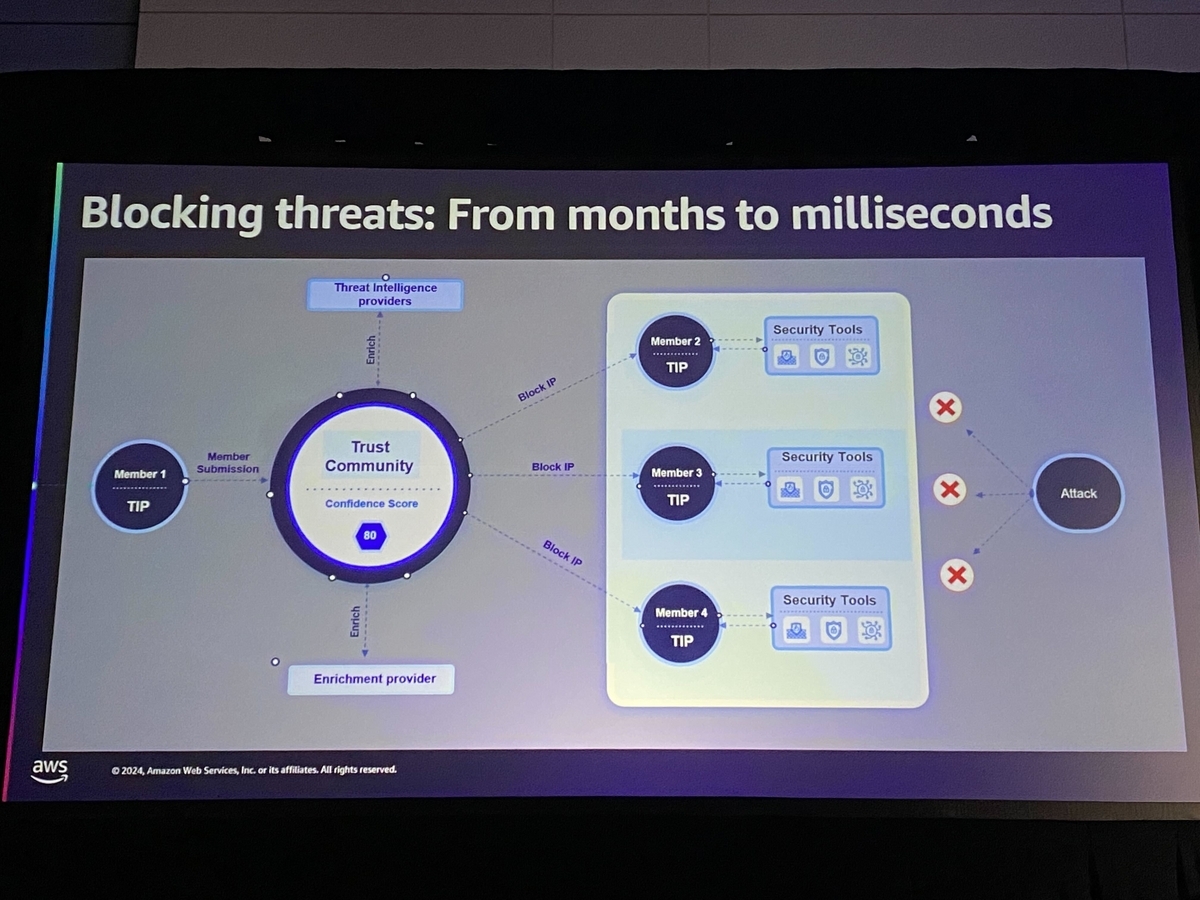

どのように脅威情報を扱って攻撃を予防、検知しているかは以下スライドのように概要を説明されていました。AWSというより、一般的な脅威情報の扱い方の紹介ですね。真ん中のTrust CommunityがACSCで、MemberがASD1(Australian Signals Directorate)partnerです。JPCERTと似た雰囲気を感じました。

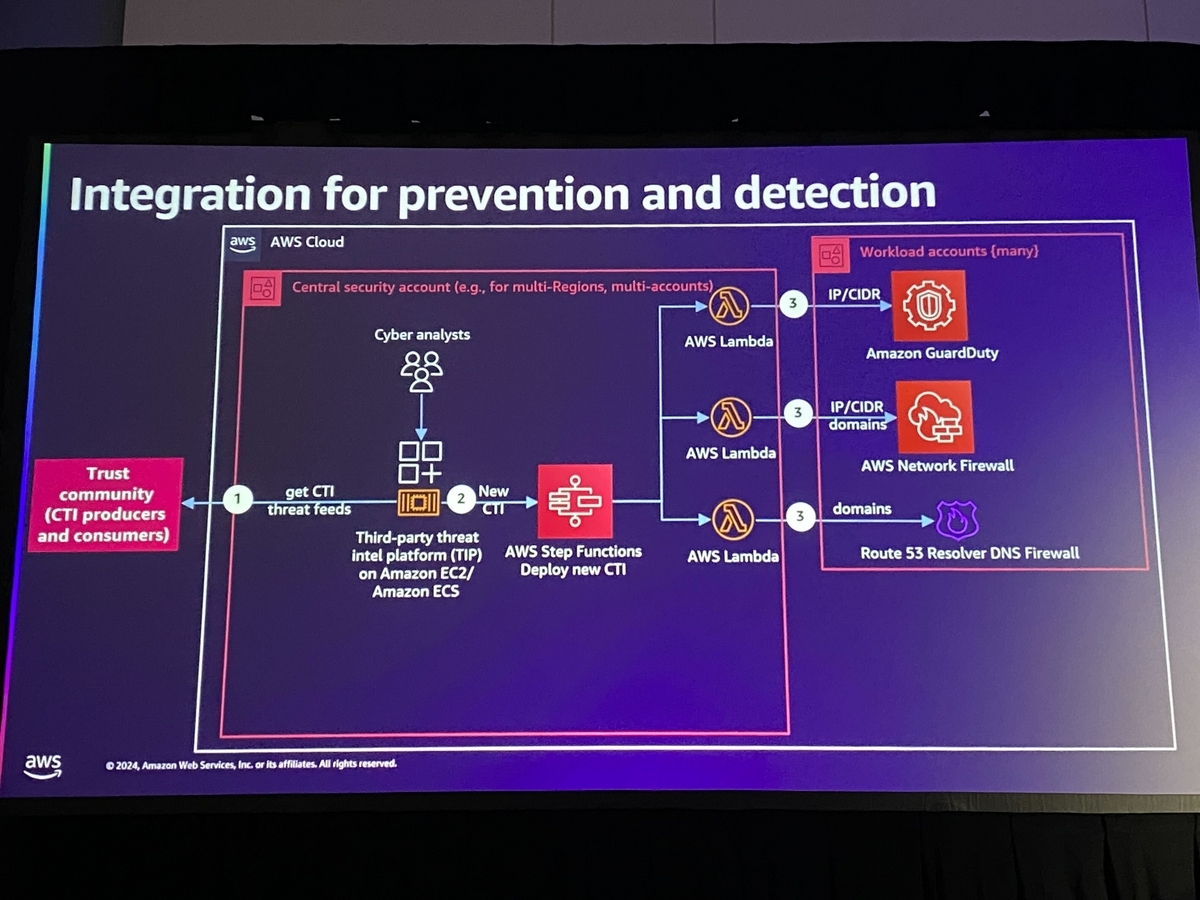

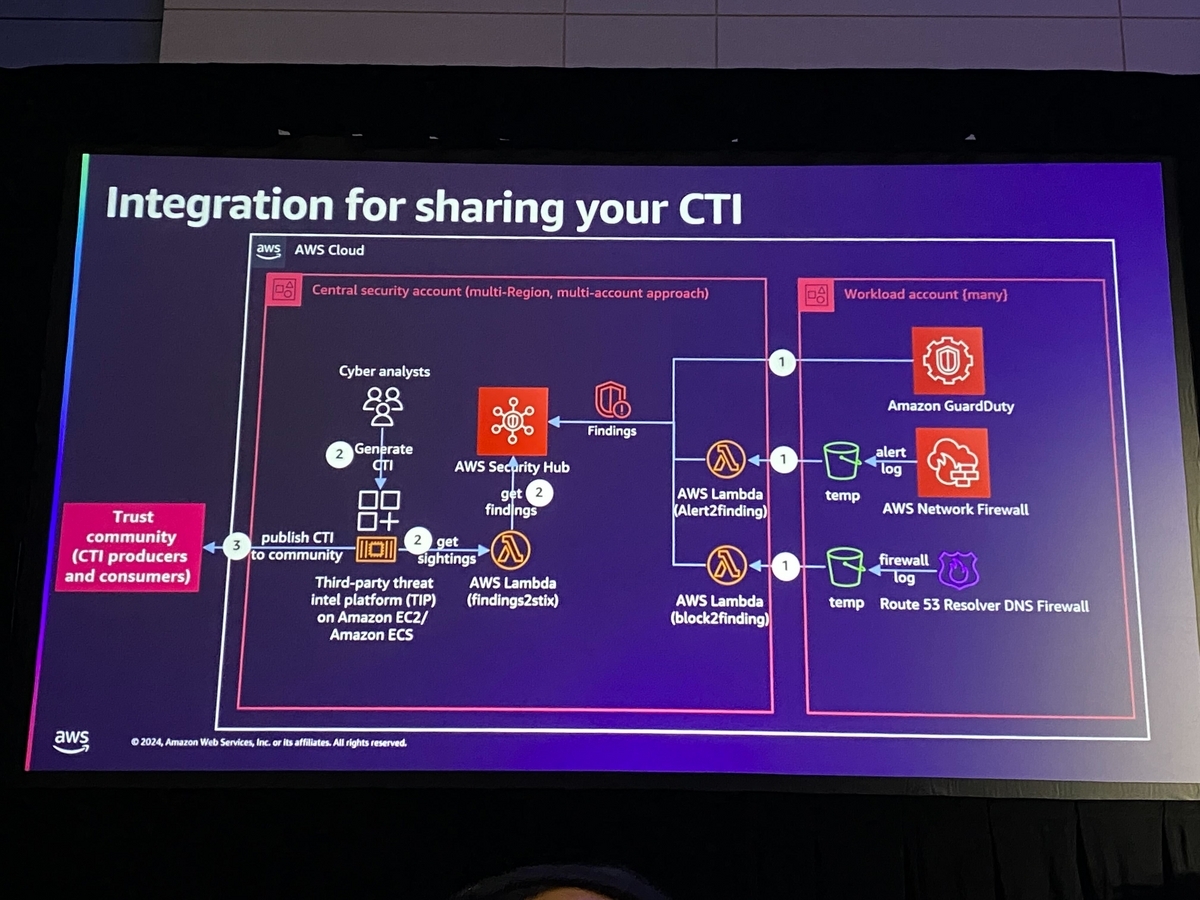

具体的に脅威インテリジェンス(Tactical相当)をAWSでどう活用していくかは以下のように説明されていました。

上記は脅威インテリジェンスをAWSのセキュリティサービスにどのように活用しているかを示すアーキテクチャ図です。ただAWSは公開サービスで利用していることが多いと思うので、鮮度がイマイチな情報をそのまま投入すると過検知が多くなる懸念はあります。

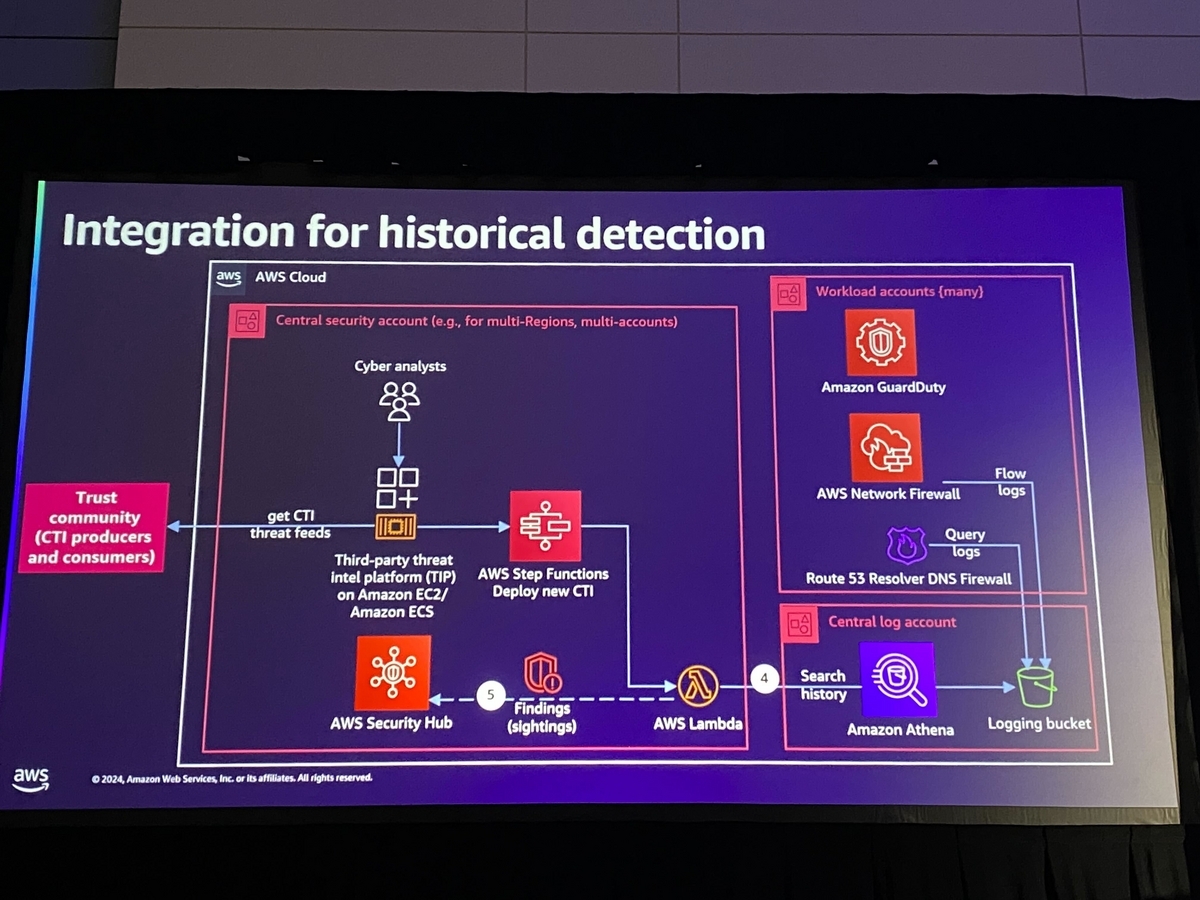

次は脅威インテリジェンスを利用した脅威ハンティングといったところです。利用する組織はこういった使い方が多いのではないでしょうか?

これは脅威インテリジェンスをシェアする場合です。

脅威インテリジェンスをAWSで活用していくヒントを得たセッションで、とても参考になりました。

おわりに

私自身、参加当時はAWS初心者レベルでありビクビクしながら参加したre:Inforceでしたが、面白く、学びが多いセッションばかりでいい経験になりました。

本カンファレンスの経験を生かして、社内でのセキュリティ強化をより一層実施していければと思います。

ZOZOでは、一緒にサービスを作り上げてくれる仲間を募集中です。ご興味のある方は、以下のリンクからぜひご応募ください。