デバイス管理に従事する全国の情シスの皆様、日々の業務お疲れ様です。コーポレートエンジニアリング部ファシリティブロックの佐藤です。いわゆる”情シス”と呼ばれる役割のチームに所属し、PCやネットワーク機器などの社内インフラの管理・運用に携わっています。

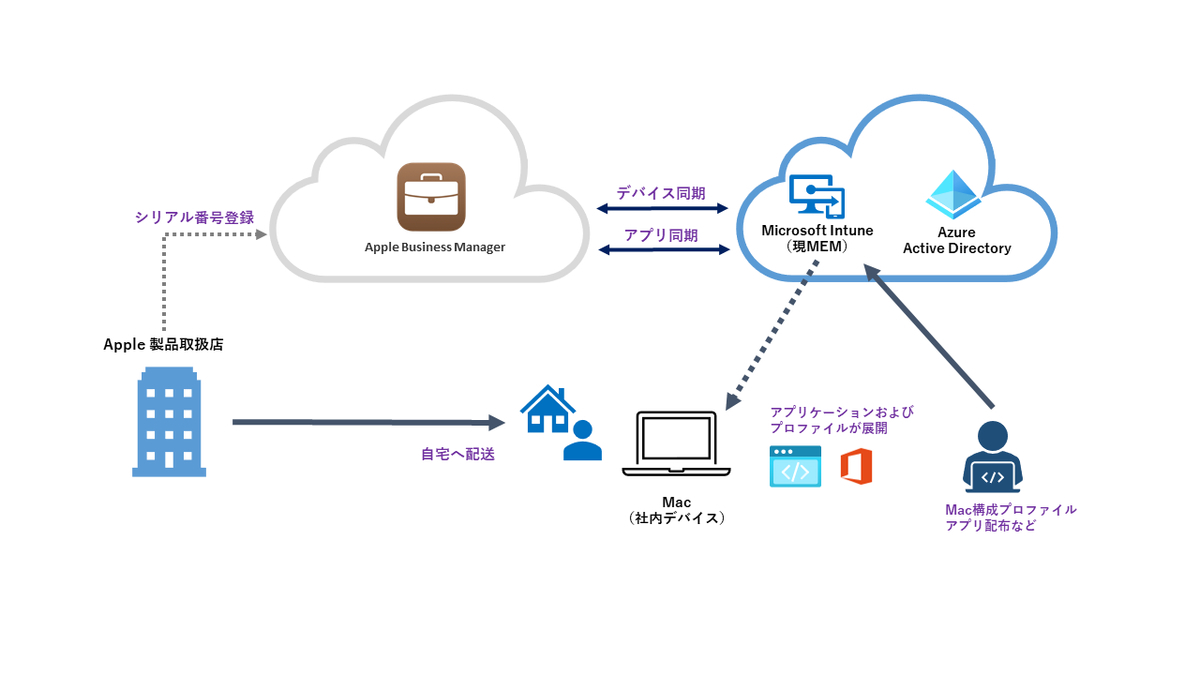

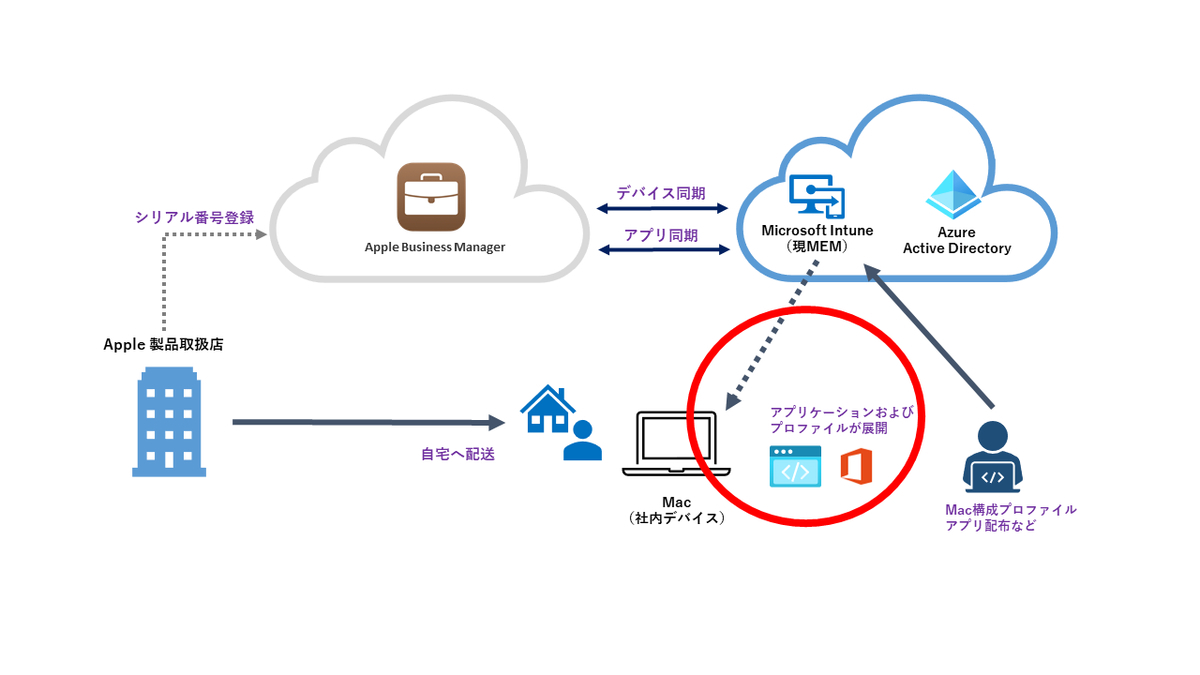

本記事では、MDM(Microsoft Intune)と自動デバイス登録(ADE)を併用したMacの自動キッティングの事例を紹介します。さらに、自動キッティングに必要なアプリ展開や、業務用としてMacを制御するための設定方法も説明します。

目次

- 目次

- Mac自動キッティング導入前の課題と解決策

- IntuneとADEのデバイス連携

- IntuneとADEのアプリ連携

- 先進認証を備えたセットアップアシスタント

- ユーザーによるセットアップの流れ

- デバイスグループ

- アプリの展開方法

- 構成プロファイルによるデバイス制御

- まとめ

- さいごに

Mac自動キッティング導入前の課題と解決策

ZOZOグループでは、2020年からWindows 10のゼロタッチキッティングを導入しています。これにより、ユーザーによる手作業を無くし、初回セットアップを短時間で完了させることを実現しています。

具体的な取り組みは、以下の記事で紹介しているので、併せてご覧ください。

一方、開発業務に従事するエンジニアに貸与しているMacのセットアップは全てが手作業の状態でした。そのため、下記の問題が生じていました。

- セットアップ手順を説明するために、ユーザーと管理者間のスケジュール調整が必要になる

- 全て手動でアプリインストールやシステム環境を設定するため、作業漏れのリスクがある

- 手作業で対応するため、手順書やセットアップに要する時間が長くなる

上記の課題を解決するために、IntuneとADEの連携に加えてデバイス登録プロファイル「先進認証を備えたセットアップアシスタント」を導入しました。その結果、Macの初回セットアップ時にAzure Active Directory登録と二要素認証の両方を要求することが可能となり、キッティング作業の簡略化に成功しました。

本記事では、このIntune+ADEで簡略化した環境構築手順とエンドユーザー側でのセットアップの流れを紹介します。

利用するAppleサービス

今回のMac自動キッティングでは、下記のAppleサービスを利用します。

- Automated Device Enrollment(以下、ADE)

- Apple社が提供する企業向けデバイス導入支援サービス

- Apple Business Manager(以下、ABM)

- 組織単位でデバイス登録作業やアプリ購入を一括管理するWebポータル

- Volume Purchase Program(以下、VPP)

- 企業向けにアプリ購入・展開を効率化するためのプログラム

- デバイスのシリアル番号登録

- 弊社では、デバイス購入時にリース会社へADE登録を依頼することで、ABMへデバイス情報を登録している

事前準備

まず、Microsoft Intune(以下、Intune)で、Appleデバイスを管理するための事前準備をします。

- Apple IDの用意

- IntuneとABMの作業に必要となる、組織で利用するApple IDを用意する

- Apple MDMプッシュ証明書の取得

- IntuneでAppleデバイスを管理するために必要となる、Apple MDMプッシュ証明書を下図の流れで取得する

IntuneとADEのデバイス連携

本章の作業は、ABMに登録されたデバイス情報をIntuneに同期させるためのものです。

手順は以下の通りです。

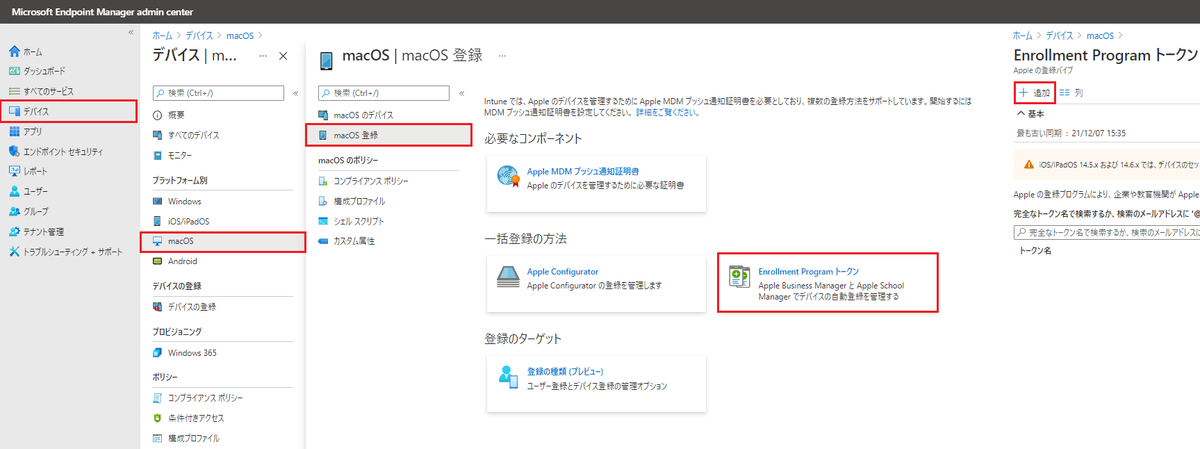

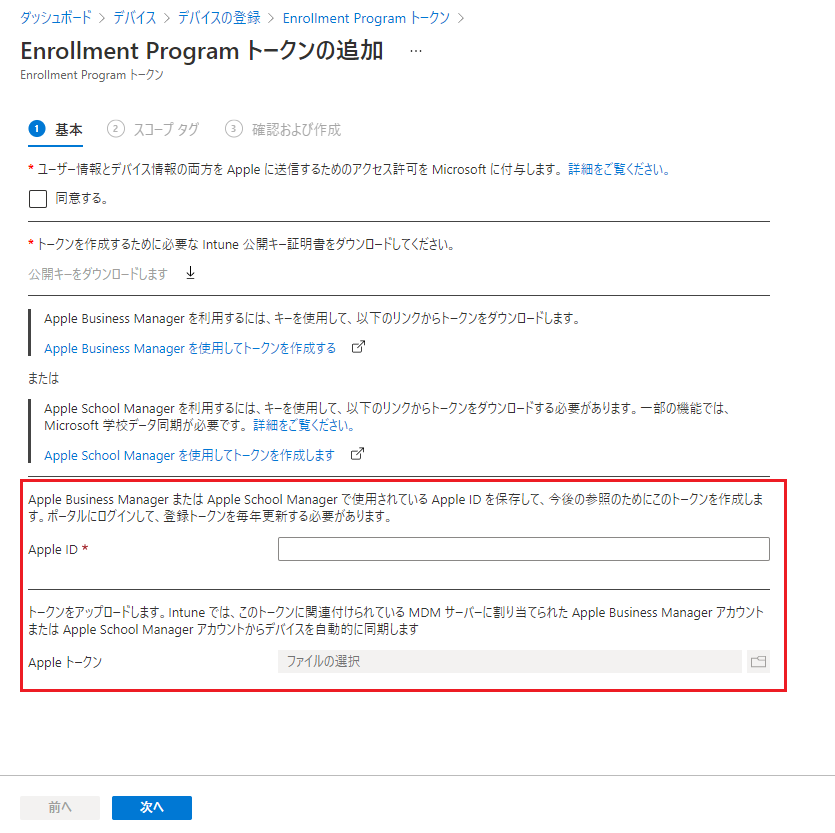

- Microsoft Endpoint Manager管理センターから、[デバイス] > [macOS] > [macOS 登録] > [Enrollment Program トークン]に移動し、[追加]をクリックする

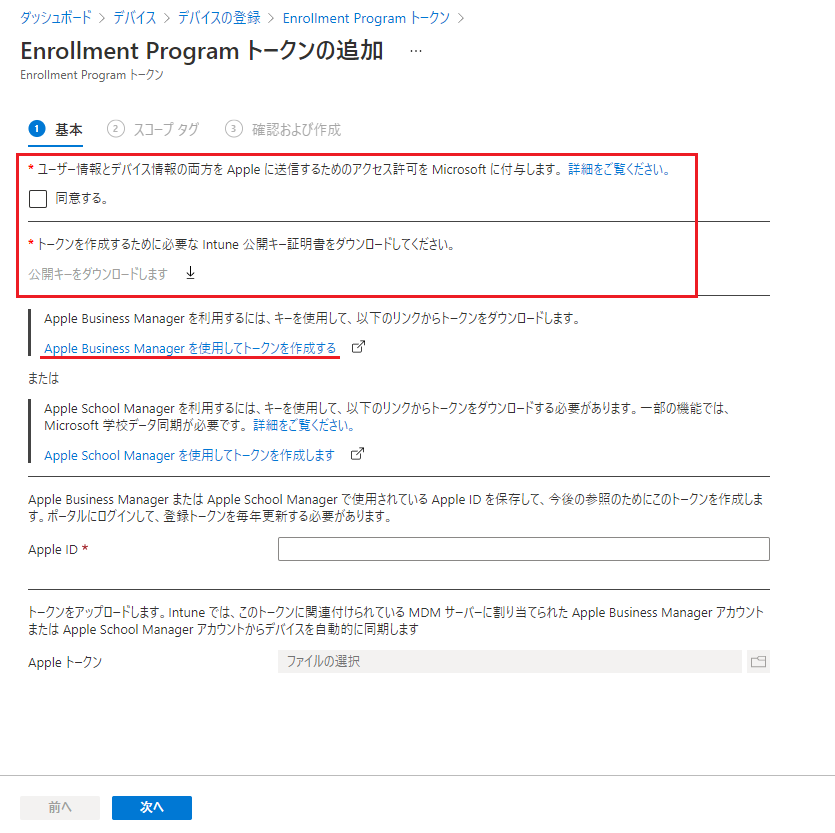

- [基本]ページで下記の2項目を設定する

- [ユーザー情報とデバイス情報の両方を Apple に送信するためのアクセス許可を Microsoft に付与します。]に同意する

- [トークンを作成するために必要な Intune 公開キー証明書をダウンロードしてください。]の[公開キーをダウンロードします]をクリックし、トークンの作成に必要な証明書をダウンロードし、保管しておく

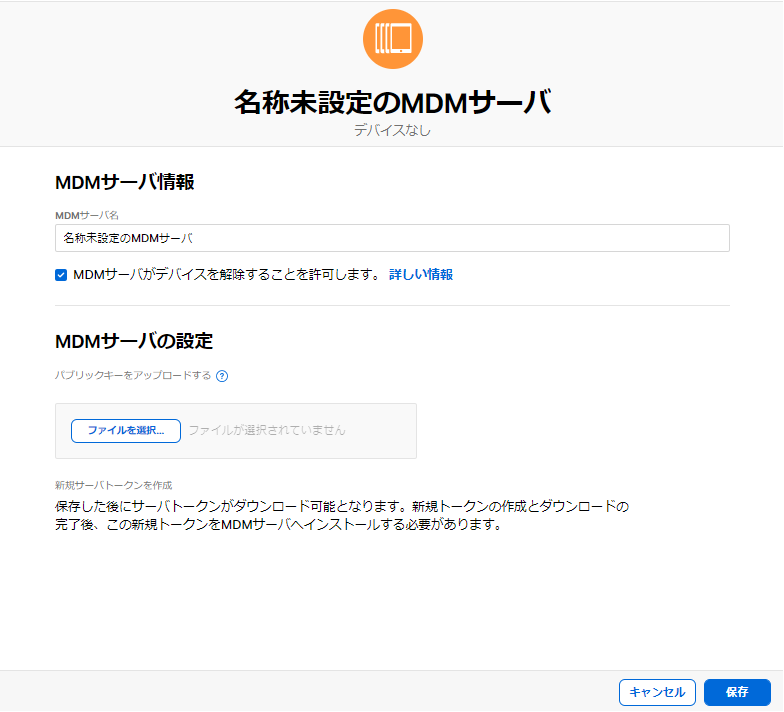

- トークンを作成するために、ABMを別ウィンドウで開く

- [設定]> [デバイス管理の設定]から[MDMサーバを追加]をクリックする

- [設定]> [デバイス管理の設定]から[MDMサーバを追加]をクリックする

- [名称未設定のMDMサーバ]ページで、以下の情報を入力し、[保存]をクリックする

- [MDMサーバ情報] > [MDMサーバ名]:Intuneに表示するMDMサーバの名前を設定する

- [MDMサーバ情報] > [MDMサーバがデバイスを解除することを許可します]:チェックを付け、Intune経由でデバイスをABMから解除可能にする

- [MDMサーバの設定] > [ファイルを選択]:前述の手順でダウンロードした公開鍵証明書をアップロードする

- [MDMサーバの設定] > [新規サーバトークンを作成]:生成されたサーバトークンをダウンロードする

- Intune画面に戻る

- [Apple ID]:トークン作成時にABMで使用されたApple IDを保存する

- [Apple トークン]:ABMでダウンロードしたサーバトークンを追加する

- 設定完了後、[次へ]をクリックする

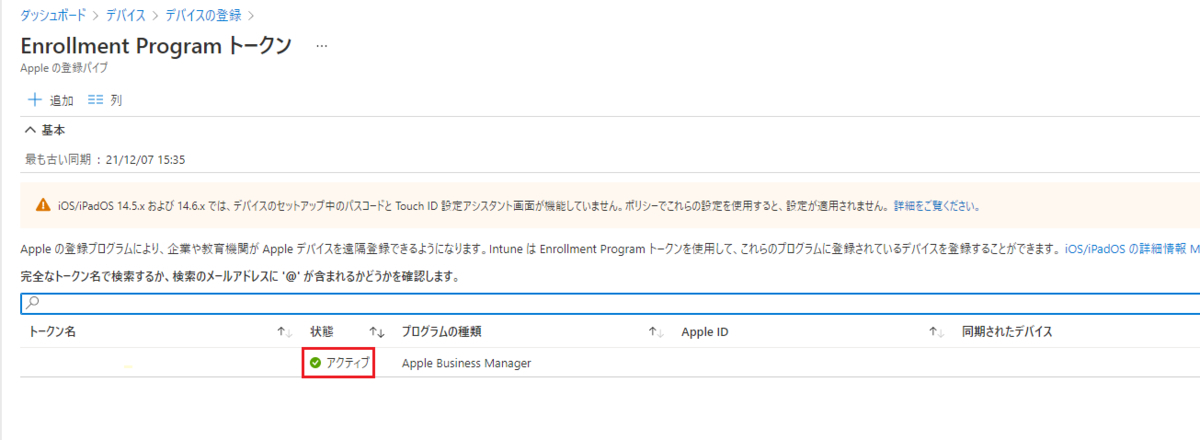

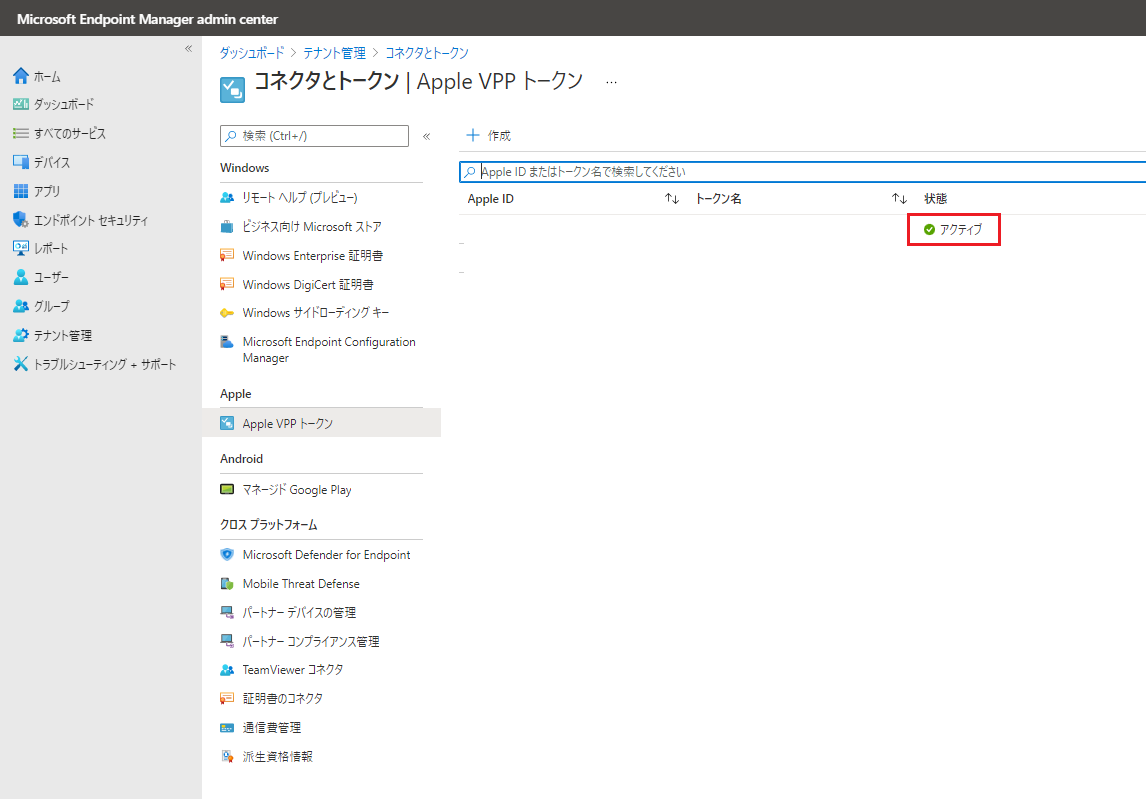

以上の作業が完了すると、[状態] がアクティブに変わります。

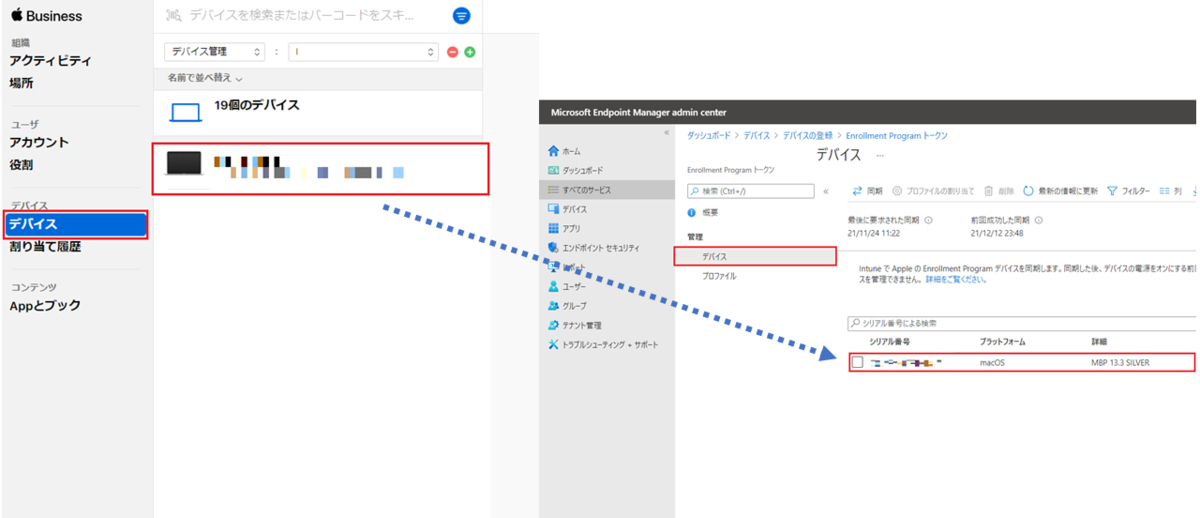

この状態になれば、ABMに登録されたデバイス情報がIntuneに同期されます。

IntuneとADEのアプリ連携

本章の作業は、ABMで購入したAppleストアアプリをIntuneに同期させるためのものです。

手順は以下の通りです。

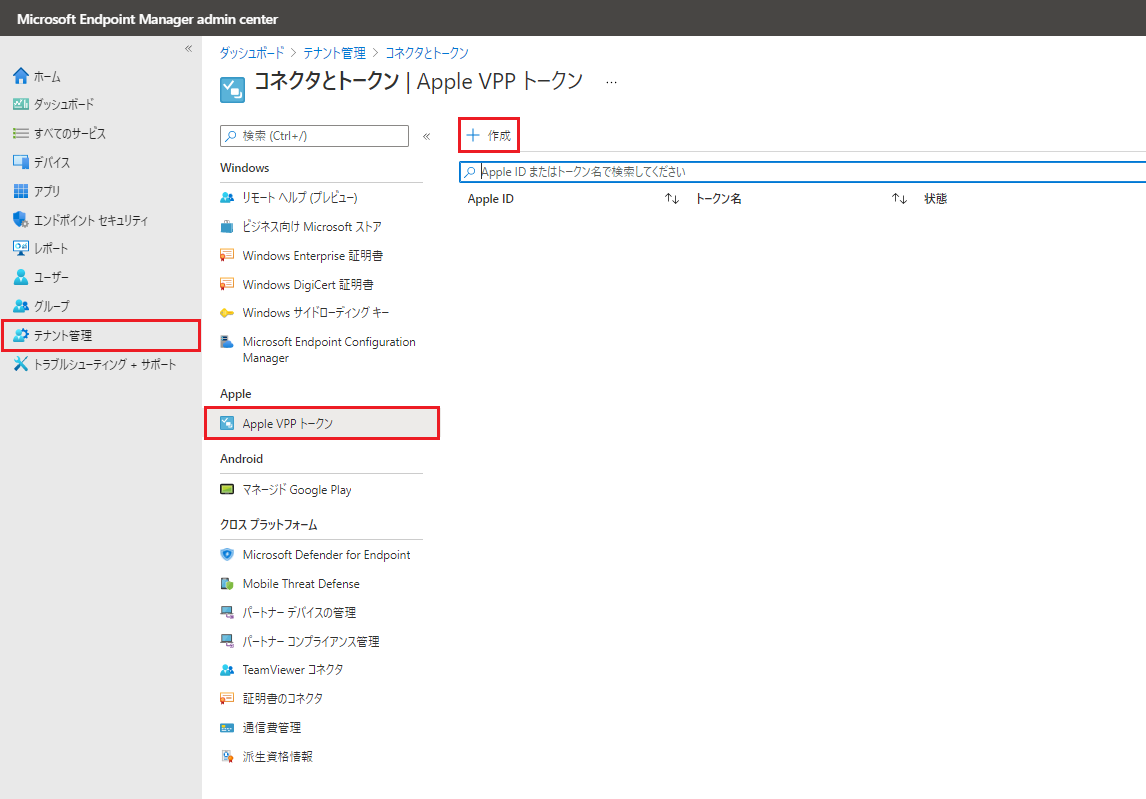

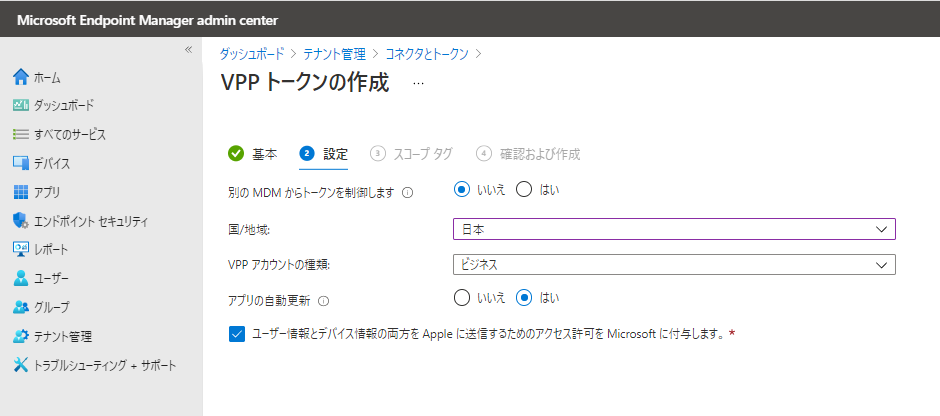

- Microsoft Endpoint Manager管理センターから、[テナント管理] > [コネクタとトークン] > [Apple VPP トークン] に移動し、[作成] をクリックする

- [基本]ページで、下記の3項目を設定し、[次へ]をクリックする

- [トークン名]:Intuneに表示するVPPトークンの名前を設定する

- [Apple ID]:トークン作成時にABMで使用されたApple IDを保存する

- [VPP トークン ファイル]:ABMで[設定] > [Appとブック]でダウンロードしたサーバトークンを追加する

- 下図に示す各種設定を行い、[次へ]をクリックする

以上の作業が完了すると、[状態] がアクティブに変わります。その状態でABM側でライセンス購入すると、Intuneのアプリ一覧に同期されるようになります。

先進認証を備えたセットアップアシスタント

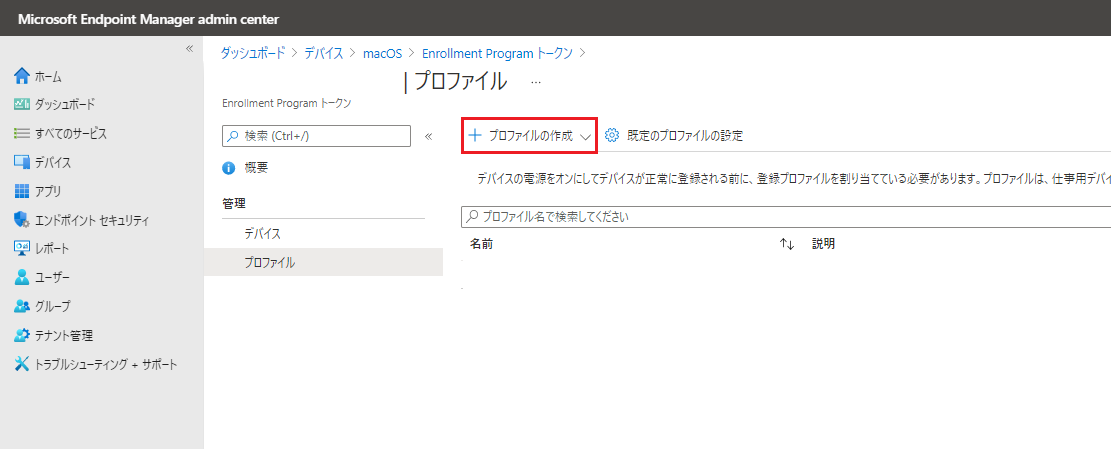

本章の作業は、ABMから同期されたデバイス用の登録プロファイルを作成するものです。

プロファイルの設定から先進認証を備えたセットアップアシスタント(以下、セットアップアシスタント)を有効化することで、初回セットアップ時にAzure Active Directory認証などを実施可能です。その結果、デバイス情報がどこにも登録されていない、という状況を回避できます。

しかし、本記事の執筆時点では、セットアップ後にユーザー自身でポータルサイトアプリにサインインする必要があるという点に注意が必要です。もし、サインインの作業がされていない場合、デバイスはIntuneに登録されますが、コンプライアンス状態が報告されない状況になります。この状態で、条件付きアクセスと組み合わせて利用する場合、ユーザーは会社のデータやリソースにアクセスできなくなります。そのため、セットアップ完了後にユーザーとデバイスを紐づけるために、ポータルサイトアプリへのサインインの依頼を入念に行っています。

手順は以下の通りです。

- Microsoft Endpoint Manager管理センターから、[デバイス] > [macOS] > [macOS 登録] > [Enrollment Program トークン] > [<設定したトークン名>] > [プロファイル] に移動し、[プロファイルの作成] > [macOS] をクリックする

- [基本]ページで、下記の3項目を設定し、[次へ]をクリックする

- [名前]:Intuneに表示するプロファイル名を設定する

- [説明(オプション)]:プロファイルの説明を任意で設定する

- [プラットフォーム]:自動的に設定される

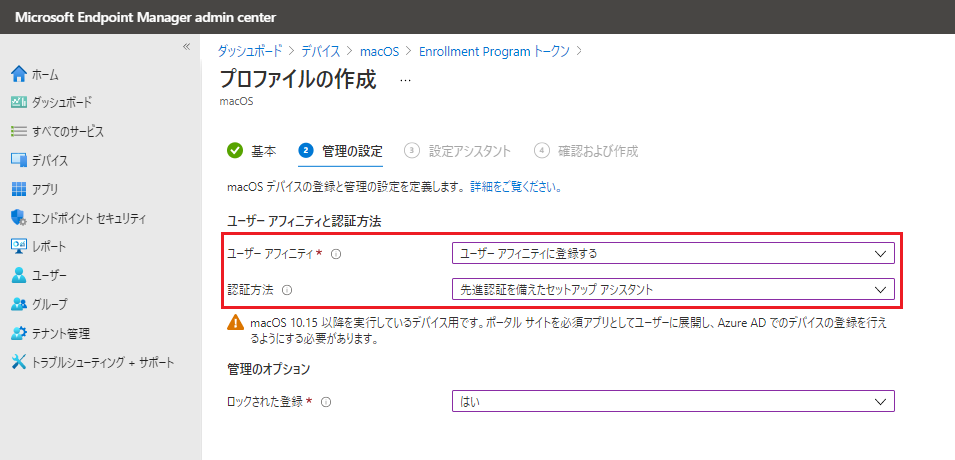

- [ユーザー アフィニティと認証方法]で、以下の2項目を設定する

- [ユーザー アフィニティ]:[ユーザー アフィニティに登録する]を選択する

- [認証方式]:[先進認証を備えたセットアップアシスタント]を選択する

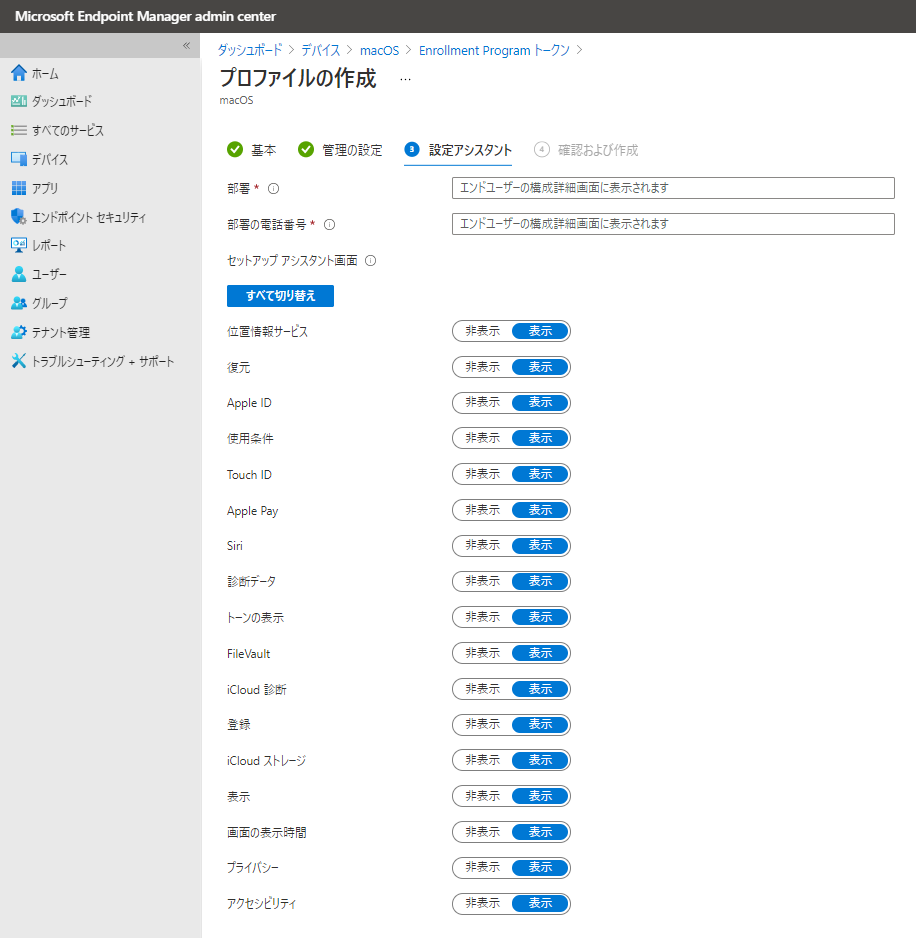

- [設定アシスタント]で、デバイスのセットアップ中に表示/非表示する設定を指定する

- 後述のFileVault自動化を行う場合は、FileVaultの設定項目を非表示にしておく

- 後述のFileVault自動化を行う場合は、FileVaultの設定項目を非表示にしておく

ポータルサイト展開

前述の通り、Mac自動キッティングを完了させるには、ポータルサイトへのサインインが必須です。

弊社では、シェルスクリプトによるポータルサイトアプリ展開を採用しています。以下のサイトを参考にし、GitHubからスクリプトをダウンロードして、全デバイスにIntuneからインストール用シェルスクリプトを展開する仕組みを用意しています。 docs.microsoft.com

ユーザーによるセットアップの流れ

本章では、Macを受け取ったユーザーが実施する作業を紹介します。前述の登録プロファイルの作成やデバイス情報の同期が完了した後、ユーザーにセットアップ作業を依頼します。

ユーザーがMacを自宅で受け取り、初回起動時に接続先ネットワークを設定すると自動でリモートマネージメント画面が表示されます。

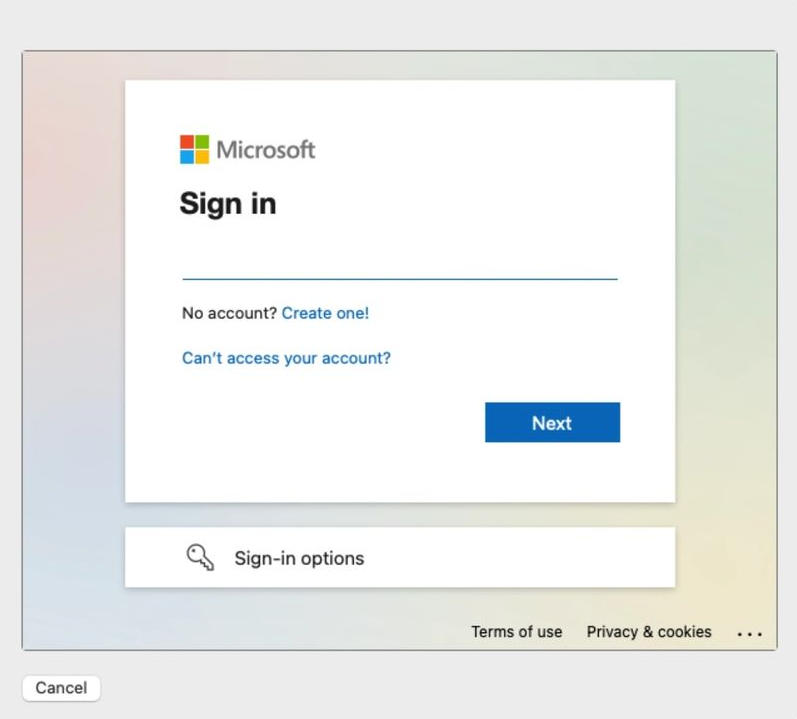

すると、Azure Active Directoryへの認証画面が表示されるので、ユーザーは自身の組織アカウントを入力します。

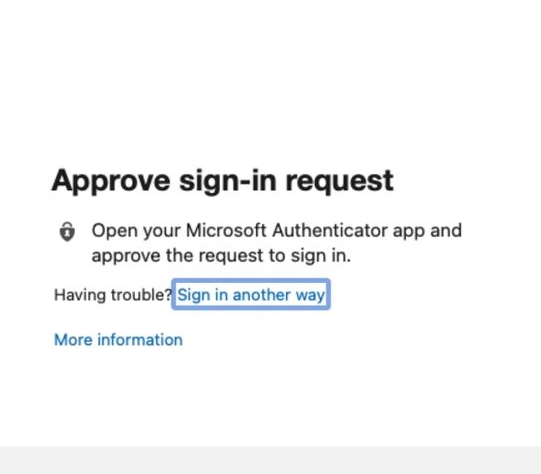

MFA登録画面が表示されるので、二要素認証を設定します。

設定アシスタントで指定した設定画面が表示された後、Macのデスクトップ画面が表示されます。そして、ユーザーがポータルサイトへサインインすれば、Intune登録は完了です。

デバイスグループ

環境内に、手動でキッティングされたMacと自動キッティングされたMacが混在しており、自動キッティングされたMacのみにアプリや構成プロファイルを適用したいケースがあります。その場合、自動キッティングされたMacのみが所属するグループを作成します。

Azure Active Directoryの動的グループを利用して、自動キッティングされたMacのみが所属するグループを作成します。なお、ルールの作成にはデバイス属性enrollmentProfileNameを利用します。[enrollmentProfileName]で指定する値は、作成した登録プロファイルの名前です。

動的グループにデバイスが追加されるタイミングはリアルタイムではない点に注意が必要です。アプリや構成プロファイルの適用には遅延が生じるため、その点を認識しておきましょう。

アプリの展開方法

これまでの手動セットアップでは、業務上必須となるアプリをユーザーが自らインストールしていました。セットアップ完了までの時間もかかるため、全てのアプリをIntuneで展開する形式に切り替えました。本章では、弊社がMac自動キッティングで採用しているアプリ展開方法の事例を紹介します。

Microsoft Defender for Endpointによるアプリ展開

弊社では、EDRとしてMicrosoft Defender for Endpoint(以下、Defender)を全デバイスに導入しています。

そのDefenderを利用すると、Intuneから簡単にアプリ展開が可能です。

- Microsoft Endpoint Manager管理センターから、[アプリ] > [macOS]をクリックする

- [追加]から、アプリの種類で[Microsoft Defender for Endpoint]を選択する

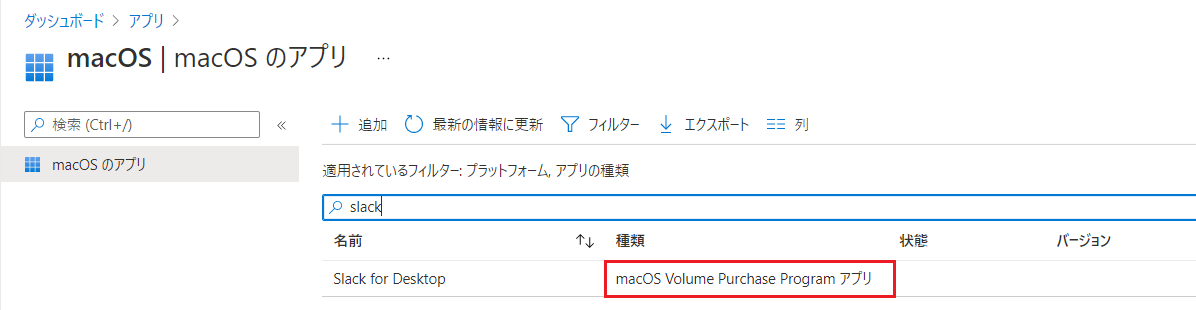

VPPアプリによるアプリ展開

ABMで購入したアプリをIntune経由でアプリ展開可能です。

- ABMで、[Appとブック]から購入するアプリを検索する

- ライセンス購入画面で、アプリ情報を割り当てるVPPトークンを指定し、ライセンス数量を入力して[入手]をクリックする

- Intuneとの同期により、Intune上のアプリ一覧に表示される

Webリンクによるアプリ展開

アプリを特定のURLからダウンロードする場合は、[Web リンク]を利用してアプリ展開が可能です。Macの場合、Dockにロゴが表示され、ロゴをクリックすることで指定URLからアプリをダウンロードさせることができます。ユーザーが自らインストールした方がスムーズな場合には、こちらの手法を採用しています。

ロゴを指定することで、ユーザーが直感的に理解しやすくなります。そのため、それぞれのロゴを用意することをおすすめします。

基幹業務アプリ(.intunemacファイル)によるアプリ展開

基幹業務アプリとして展開可能なファイル形式は .pkg のみです。しかし、そのままIntuneに登録できるわけではなく、.intunemac 形式に変換する必要があります。Mac用のIntuneアプリラッピングツールをGitHubからダウンロードし、ターミナルで .pkg ファイルを .intunemac ファイルに変換してから展開します。

基幹業務アプリ(.dmgファイル)によるアプリ展開

.dmg 形式のアプリをIntuneから展開する機能がプレビュー公開されています。

なお、この手順には前提条件があるため、Microsoft公式サイトでご確認ください。

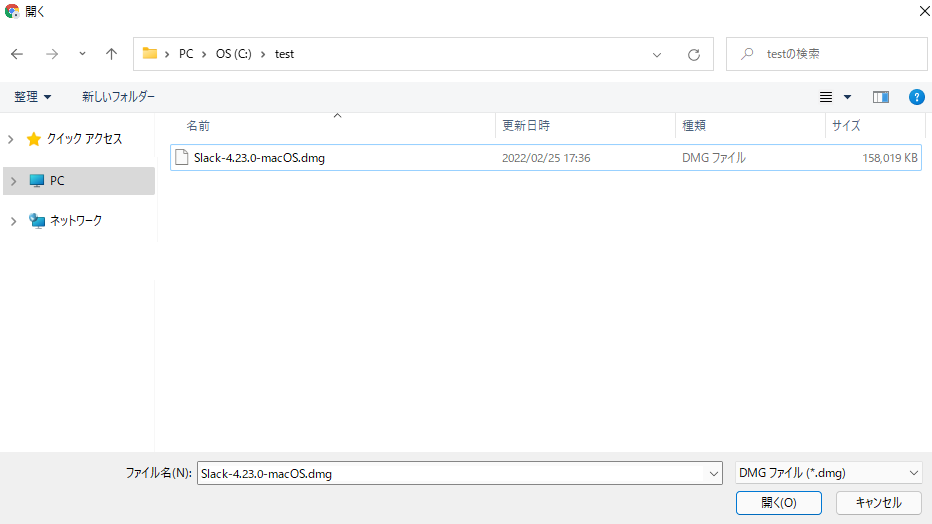

Slackを例に、展開までの設定の流れを紹介します。

- Microsoft Endpoint Manager管理センターから、[アプリ] > [macOS] に移動し、[追加] から[macOS のアプリ (DMG)]をクリックする

- [アプリ情報]ページで、[アプリ パッケージ ファイルの選択]をクリックする

- 展開するアプリの .dmg ファイルを選択する

- [アプリ情報]ページで、下記の3項目を設定し、[次へ]をクリックする

- [名前]:Intuneに表示するアプリ名を設定する

- [説明]:アプリの説明を任意で設定する

- [発行元]:アプリの発行元を任意で設定する

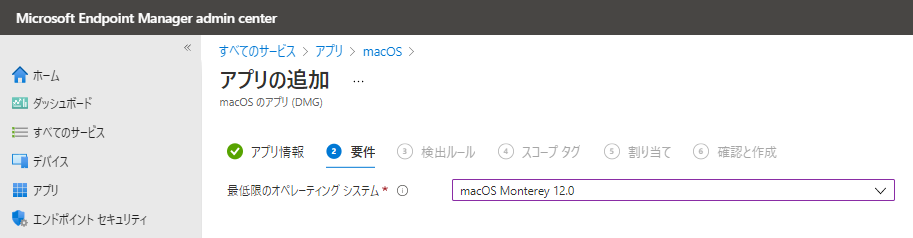

- [要件]ページで、展開対象とするmacOSのバージョンの最小値を選択し、 [次へ]をクリックする

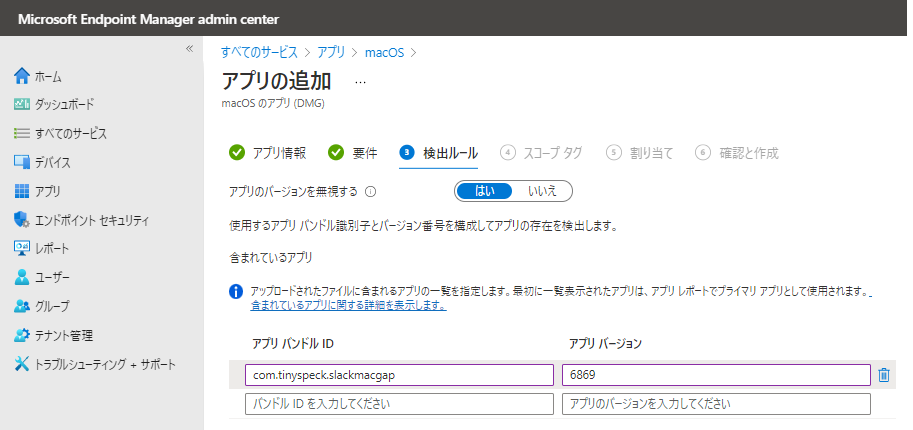

- [検出ルール]ページで、アプリが展開されているかを検出するルールを設定する

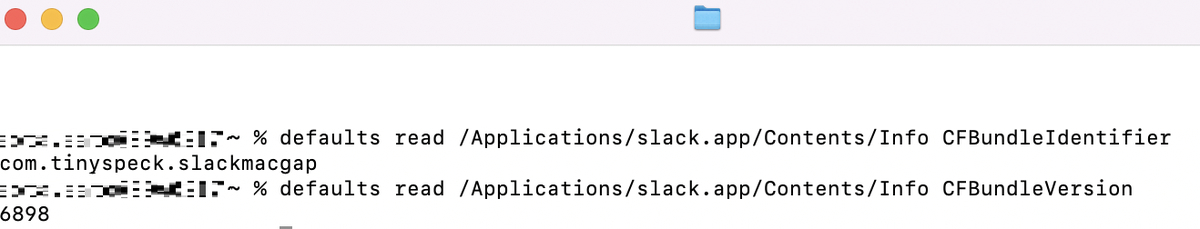

- Mac側へ展開対象アプリをインストールし、下記のコマンドで得られる情報を設定する

- Mac側へ展開対象アプリをインストールし、下記のコマンドで得られる情報を設定する

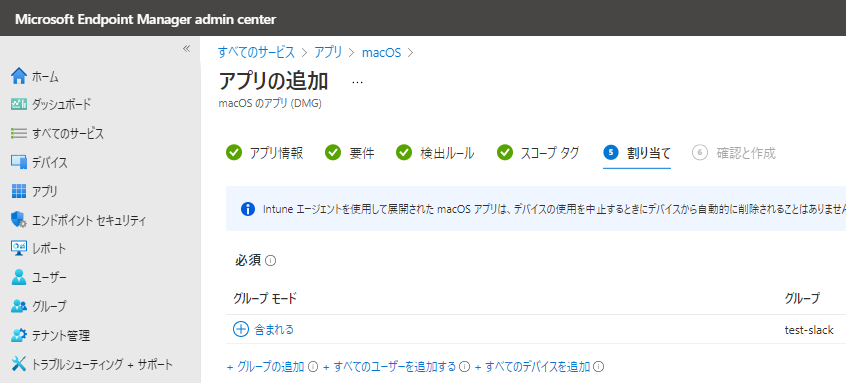

- [割り当て]ページで、展開するグループを追加し、[次へ]をクリックする

- アプリ展開後にデスクトップ上に通知が表示やアプリケーションディレクトリに表示されることを確認する

構成プロファイルによるデバイス制御

手動設定が必要だった作業を、Intuneの構成プロファイルによって自動化します。これにより、ユーザーの作業負担の軽減と作業漏れの防止が可能です。

本章では、弊社で採用している事例を紹介します。

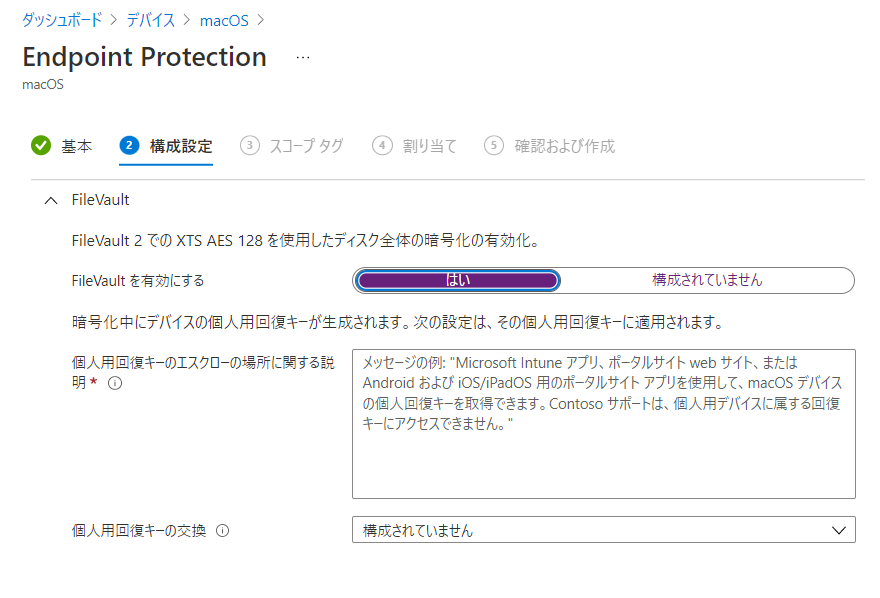

FileVaultの自動有効化

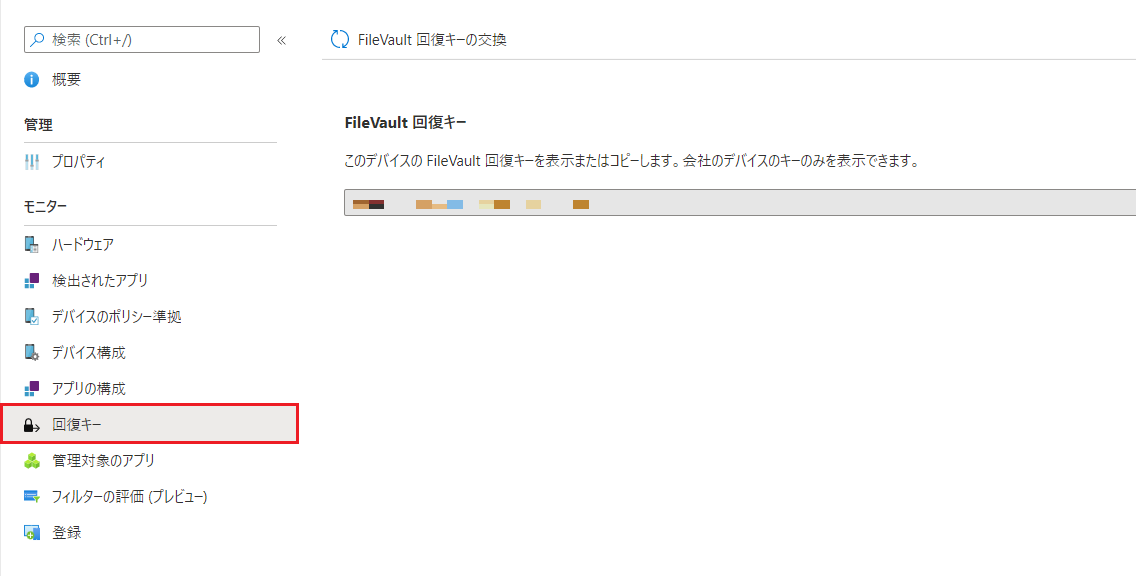

弊社では、Macの初回セットアップ時にFileVaultの有効化を必須としています。FileVaultとは、macOSに搭載されたディスクの暗号化機能です。手動でセットアップ対応する場合は、FileVaultの有効化をユーザーが実施した後に、回復キーをデバイス管理者に伝える必要がありました。現在は、Intuneで構成プロファイルを適用することにより、FileVaultを自動的に有効化し、Intune上で回復キーを保管できる仕組みを構築できています。

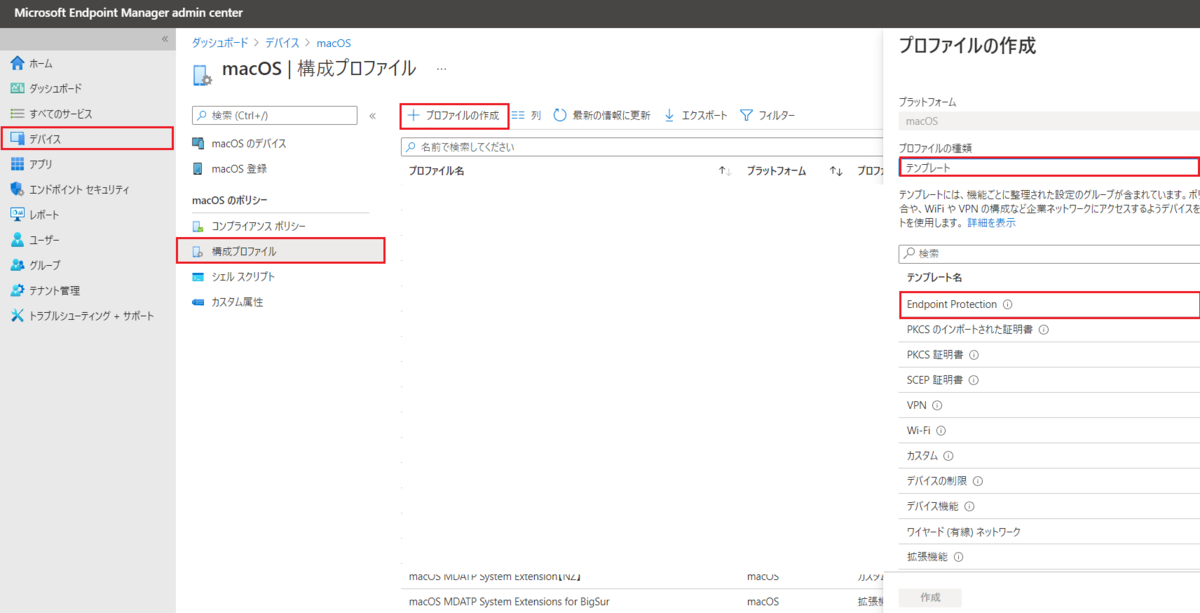

- Microsoft Endpoint Manager管理センターから、[デバイス] > [macOS] > [構成プロファイル]に移動し、[プロファイルの作成] をクリックする

- [プロファイルの種類]は、[テンプレート] > [Endpoint Protection]をクリックする

- [プロファイルの種類]は、[テンプレート] > [Endpoint Protection]をクリックする

- [FileVault]にある、[FileVault を有効にする]を[はい]と設定する

- 作成した構成プロファイルをデバイスへ展開する

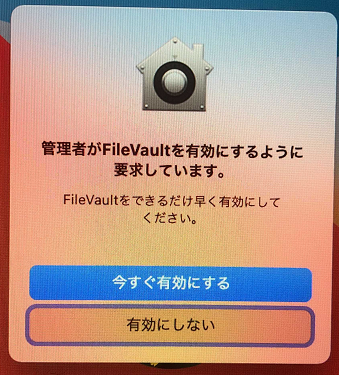

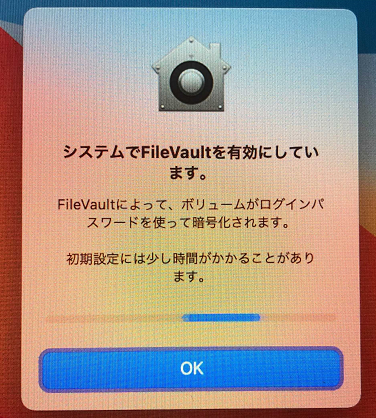

- Macを再起動すると、FileVaultを有効化する旨のポップアップ画面が表示される

- [今すぐ有効にする]をクリックし、FileVaultを自動的に有効化する

- IntuneにFileVaultの回復キーが保管されていることを確認する

まとめ

セットアップアシスタントの導入により、Macのセットアップ対応がスムーズになりました。また、ユーザーによる初期キッティングの作業負担を大幅削減することもできました。

しかし、これで全ての課題が解消した訳ではありません。アプリの展開やプロファイル適用には、想像以上の時間を要します。そのため、ユーザーの想像を超える部分に対しては、サポートの強化も必要です。

さいごに

ZOZOでは、社内の課題をITの力で解決する仲間を募集中です。WindowsやMacはもちろん、スマホやタブレットなど、様々なデバイスを効率的に管理・制御するための取り組みにチャレンジしていきます。カジュアル面談も実施していますので、デバイス管理について語りましょう!

ご興味のある方は、下記のリンクからぜひご応募ください。